آر سی ۴

این مقاله دقیق، کامل و صحیح ترجمه نشده و نیازمند ترجمه به فارسی است. کل یا بخشی از این مقاله به زبانی بهجز زبان فارسی نوشته شدهاست. اگر مقصود ارائهٔ مقاله برای مخاطبان آن زبان است، باید در نسخهای از ویکیپدیا به همان زبان نوشته شود (فهرست ویکیپدیاها را ببینید). در غیر این صورت، خواهشمند است ترجمهٔ این مقاله را با توجه به متن اصلی و با رعایت سیاست ویرایش، دستور خط فارسی و برابر سازی به زبان فارسی بهبود دهید و سپس این الگو را از بالای صفحه بردارید. همچنین برای بحثهای مرتبط، مدخل این مقاله در فهرست صفحههای نیازمند ترجمه به فارسی را ببینید. اگر این مقاله به زبان فارسی بازنویسی نشود، تا دو هفتهٔ دیگر نامزد حذف میشود و/یا به نسخهٔ زبانی مرتبط ویکیپدیا منتقل خواهد شد. اگر شما اخیراً این مقاله را بهعنوان صفحهٔ نیازمند ترجمه برچسب زدهاید، لطفاً عبارت {{جا:هبک-ترجمه به فارسی|1=آر سی ۴}} ~~~~را نیز در صفحهٔ بحث نگارنده قرار دهید. |

این مقاله نیازمند ویکیسازی است. لطفاً با توجه به راهنمای ویرایش و شیوهنامه، محتوای آن را بهبود بخشید. (ژانویه ۲۰۱۲) |

رمزنگار چهارم ریوست (به انگلیسی: Rivest Cipher 4) با کوتهنوشت RC4 یک رمز دنبالهای است که در هر زمان یک بلوک از عناصر ورودی را پردازش کرده و یک بلوک خروجی برای آن بلوک ورودی تولید میکند. یک رمز دنبالهای، عناصر ورودی را بهطور پیوسته پردازش کرده و همینطور که جلو میرود عناصر متن رمزنگاری شده را تولید میکند. اگرچه رمزهای قالبی بسیار متداولترند ولی در برخی کاربردها یک رمز دنبالهای گزینهای مناسبتراست. متداولترین رمز دنبالهای RC4 است.

در رمزنگاری، RC4 متداولترین نرمافزار رمزنگاری است و در پروتکلهایی همچون (Secure Socket Layer (SSL برای محافظت از ترافیک شبکه و WEP برای امن کردن شبکههای بیسیم استفاده میشود. RC4 دارای ویژگیهای قابل توجهی، مانند سادگی و سرعت آن در نرمافزار است.

مطالعات گستردهای در رابطه با روشهای حمله به RC4 انجام شدهاست ولی هیچکدام از این روشها برای حمله به RC4 با کلیدی که دارای طول منطقی همچون ۱۲۸ بیت باشد عملی نبودهاند. یک مورد جدی در [FLUH1] مطرح شدهاست که در آن محققان نشان دادند پروتکل WEP که برای محرمانگی در شبکههای محلی بیسیم مورد استفاده قرار میگیرد، در برابر نوعی حمله بخصوص آسیبپذیر است؛ ولی در واقع مشکل ربطی به RC4 نداشت بلکه به روشی که کلیدها برای استفاده در ورودی RC4 تولید میشوند، بستگی داشتهاست. این مشکل در سایر کاربردهایی که از RC4 استفاده میکنند مشاهده نشده و در WEP نیز با تغییر روش تولید کلیدها، مشکل حل شدهاست.

تاریخچه

[ویرایش]RC4 یک رمز دنبالهای است که توسط رونالد ریوست از اعضای شرکت RSA Security در سال ۱۹۸۷طراحی شد. RC4 از نظر تجاری مدتها از سوی شرکت RSA Security پنهان نگه داشته شده بود و در نهایت این الگوریتم در سپتامبر ۱۹۹۴ لو رفت.

مهمترین فاکتورهای موفقیت RC4 در محدوده وسیع کاربردهای آن، سادگی و سرعت آن است و اینکه پیادهسازی آن هم در سختافزار و هم در نرمافزار کارآمد است و همچنین توسعه آن بسیار سادهاست.

تعریف

[ویرایش]RC4 یک رمز دنبالهای با طول کلید متغیر بوده و عملیات آن روی بایتها انجام میشود. الگوریتم بر مبنای استفاده از یک جایگشت تصادفی بنا نهاده شدهاست. RC4 یک جریان شبه تصادفی از بیتها تولید میکند. خروجی تولیدکننده شبه تصادفی که یک دنبالهٔ کلید (keystream) نامیده میشود با دنباله متن سادهٔ ورودی به صورت یک بایت در هر زمان و به صورت عمل XOR روی بیتها ترکیب میشود. عمل رمزگشایی نیز به صورت مشابه انجام میشود. برای تولید دنبالهٔ کلید، کد استفاده از یک حالت داخلی پنهانی را میسر میسازد که شامل دو قسمت است:

- یک جایگشت از همه ۲۵۶ بایت ممکن (در کد زیر با S مشخص شده)

- دو شاخص اشاره گر هشت بیتی (در کد زیر با i و j مشخص شده)

جایگشت با یک طول کلید متغیر آغاز میشود که معمولاً بین ۴۰ تا ۲۵۶ بیت است، که با استفاده از الگوریتم زمانبندی کلید (KAS) انجام میشود. بعد خاتمه این مرحله، جریانی از بیتها با استفاده از الگوریتم تولید شبه تصادفی (PRGA) تولید میشود.

الگوریتم زمانبندی کلید

[ویرایش]الگوریتم زمانبندی کلید (به انگلیسی: The Key-Scheduling Algorithm) با کوتهنوشت KSA برای مقداردهی اولیه جایگشت در آرایه S استفاده میشود. keylength به عنوان تعداد بایتهای کلید تعریف میشود که میتواند بین ۱تا ۲۵۶ باشد ولی معمولاً بین ۵ و۱۶ است و به تبع آن، طول کلید نیز معمولاً بین۴۰ و ۱۲۸ بیت خواهد بود. ابتدا آرایه S برای ایجاد جایگشت مقداردهی اولیه شده و سپس S برای ۲۵۶ تکرار در PRGA پردازش میشود و همزمان نیز بایتهای مربوط به کلید را تولید میکند.

for i from 0 to 255

S[i]:= i

endfor

j:= 0

for i from 0 to 255

j:= (j + S[i] + key[i mod keylength]) mod 256

[swap values of S[i] and S[j

endfor

الگوریتم تولید شبه تصادفی

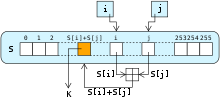

[ویرایش]به خاطر تکرارهای زیاد، PRGA حالت و خروجیهای دنباله کلید را بهبود میدهد. در هر بار تکرار، الگوریتم تولید شبه تصادفی The pseudo-random generation algorithm با کوتهنوشت PRGA مقدار i را افزایش میدهد و سپس مقدار [S[i را با j جمع میکند، مقادیر [S[i و [S[j را با هم جابجا کرده و سپس مقدار S[i]+S[j] mod 256 را محاسبه کرده و به عنوان شاخصی برای واکشی S که در واقع خروجی الگوریتم است، استفاده میکند. هر عنصر S با یک عنصر دیگر حداقل یک بار در هر ۲۵۶ تکرار جابجا خواهد شد.

i:= 0 j:= 0 while GeneratingOutput: i:= (i + 1) mod 256 j:= (j + S[i]) mod 256 [swap values of S[i] and S[j [K:= S[(S[i] + S[j]) mod 256 output K endwhile

پیادهسازی

[ویرایش]خیلی از جریانهای رمزشده بر مبنای شیفت رجیسترهای بازخورد خطی (به انگلیسی: Linear feedback shift registers) هستند این در حالی است که پیادهسازی این سیستمها در سختافزار کارآمد هستند ولی در نرمافزار اینچنین نیستند. در طراحی RC4 از استفاده از LFSRها پرهیز میشود و بنابراین برای پیادهسازی نرمافزاری ایدهآل است چرا که فقط نیازمند دستکاری بایتها ست. RC4 از ۲۵۶ بایت حافظه برای آرایه حالت، [S[0 تا S[255]، k بایت حافظه برای کلید، [key[0 تا [key[k-1، و متغیرهای عددی i, j و y استفاده میکند.

بردار تست

[ویرایش]بردارهای تست زیر رسمی نیستند ولی برای تست کردن برنامههای RC4 راحت مناسب و راحت هستند. کلیدها و متنهای اصلی همگی در مد اسکی هستند و دنباله کلید و متون رمزنگاری شده در مد دستگاه اعداد پایه ۱۶ هستند.

ملاحظات

[ویرایش]ملاحظات زیر در طراحی یک رمز دنبالهای ذکر شدهاست:

- دنباله رمز باید دارای دوره تناوب بزرگی باشد. چرا که تولیدکننده اعداد شبه تصادفی از تابعی استفاده میکند که دنبالهای از بیتها را تولید کرده که نهایتاً بعد از مدتی تکرار میشود و هر چقدر دوره تناوب این تکرار طولانیترباشد عمل شکستن رمز سختتر خواهد بود.

- دنباله کلید باید با تقریب بسیار خوبی خواص یک دنباله تصادفی واقعی را داشته باشد. به عنوان تقریباً باید تعداد ۰ها و ۱ها در این دنباله برابر باشد.

- از طرفی خروجی یک مولد اعداد شبه تصادفی به اندازه کلید ورودی وابستهاست. برای جلوگیری از حملات همهجانبه، کلید بایستی به اندازه کافی بزرگ باشد. بنابراین با تکنولوژی کنونی، کلیدی با طول حداقل ۱۲۸بیت مناسب به نظر میرسد.

با یک مولداعداد تصادفی با طرح مناسب، یک رمز دنبالهای میتواند به هممان ندازه یک رمز قالبی با همان طول کلید، امن باشد. مزیت اصلی رمزهای دنبالهای این است که رمزهای دنبالهای تقریباً همیشه سریعتربوده و نسبت به رمزهای قالبی از حجم برنامه کمتری استفاده میکنند. به عنوان مثال رمز RC4 میتواند تنها با چند خط برنامه کامپوتری پیادهسازی شود. جدول زیر زمان اجرای RC4 را با سه رمز قالبی معروف مقایسه کردهاست:

| سرعت (مگابیت بر ثانیه) |

طول کلید | نوع رمز |

|---|---|---|

| ۹ | ۵۶ | DES |

| ۳ | ۱۶۸ | 3DES |

| ۰٫۹ | متغیر | RC2 |

| ۴۵ | متغیر | RC4 |

خوبی یک رمز قالب در این است که میتوان از کلید رمز بارها استفاده کرد. در رمز دنبالهای اگر دو متن ساده با یک کلید یکسان رمزگاری شوند، آنگاه شکستن رمز غالباً بسیار آسان خواهد بود. اگر دو دنباله متن رمزنگاری شده با هم XOR شوند، نتیجه با XOR دو متن ساده نظیر آنها یکسان خواهدبود. حال اگر متن ساده، دنباله کوتاهی همانند کارتهای اعتباری باشند، عمل شکستن رمز ممکن است موفقیتآمیز باشد. برای کارردهایی همچون کانالهای مخابرهٔ داده یا مرور لینکهای وب که نیازمند رمزنگاری/رمزگشایی دنبالههای دیتا دارند، یک رمز دنبالهای میتواند گزینه بهتری باشد. برای کاربردهایی مانند انتقال فایل، پست الکترونیک و پایگاه داده که با بلوکهای دیتا سروکار دارند رمزهای قالبی میتوانند مناسبترباند. با این وجود هر دو نوع رمز تقریباً در هر کاربردی قابل استفادهاند.

امنیت

[ویرایش]به دلیل اینکه RC4 یک رمزنگاری دنبالهای است سازگارتر از رمزهای قالبی است، و در صورتی که با یک کد احراز هویت پیام (MAC) ترکیب نشود رمزنگاری نسبت به حملهٔ تغییر بیتها آسیبپذیر خواهد بود.

انواع RC4

[ویرایش]همانطور که در بالا اشاره شد مهمترین نقطه ضعف RC4 از ناکارآمدی زمان کلید ناشی میشود به این صورت که اولین بایت خروجی کلید را آشکار میکند، که این امر را میتوان با در نظرنگرفتن بخش ابتدایی جریان خروجی تصحیح کرد. این روش بهRC4-dropN معروف است که N معمولاً بر ۲۵۶ بخش پذیر است (مانند ۷۶۸ یا ۱۰۲۴). تعدای از تلاشهای انجام شده برای تقویت RC4 عبارت اند: RC4A, VMPC و RC+.

RC4A

[ویرایش]سورادیوت پل و بارت پرنیل نوع دیگری از RC4 را به نام RC4A.RC4A ارائه دادند از دو آرایه حالت S1 و S2 و از دو شاخص j1 و j2 استفاده میکند. هر زمان که i افزایش داده میشود، دو بایت تولید میشود:

- ابتدا الگوریتم پایه RC4 با استفاده از S1 و j1 اجرا میشود، اما در مرحله آخر [S1[i]+s1[i1 در S2 جستجو میشود.

- سپس عملیات تکرار میشود(بدون افزایش دوباره i) روی S2 و j2 و [S1[S2[i]+S2[j2 به عنوان خروجی در نظر گرفته میشود.

All arithmetic is performed modulo 256 i:= 0 j1:= 0 j2:= 0 while GeneratingOutput: i:= i + 1 [j1:= j1 + S1[i] swap values of S1[i] and S1[j1] output S2[S1[i] + S1j1 j2:= j2 + S2[i] swap values of S2[i] and S2[j2] output S1[S2[i] + S2j2 endwhile

اگرچه این الگوریتم قویتراز RC4 است ولی بازهم مورد حمله قرار گرفتهاست.

ترکیب جایگشت متغیر اصلاح شده

[ویرایش]متغیر اصلاح ترکیب جایگشت Variably Modified Permutation Composition با کوتهنوشت VMPC یکی دیگر از انواع RC4 است. از زمانبندی کلید همانند RC4 استفاده میکنند، اما تعداد تکرارهای آن به جای ۲۵۶ بار ۷۶۸ تکرار است.

All arithmetic is performed modulo 256

i:= 0

while GeneratingOutput:

a:= S[i]

j:= S[j + a]

b:= S[j]

output S[S[b] + 1]

S[i]:= b

S[j]:= a

i:= i + 1

endwhile

RC

[ویرایش]

4+

[ویرایش]RC4+ نسخه اصلاح شده از RC4 است با یک پیچدگی بیشتر در زمانبندی کلید سه-مرحلهای و همچنین تابع خروجی پیچیدگی بیشتری دارد به این صورت که چهار جستجوی بیشتر در آرایه S برای هر بایت خروجی انجام میدهد.

All arithmetic is performed modulo 256

while GeneratingOutput:

i:= i + 1

a:= S[i]

j:= j + a

b:= S[j]

S[i]:= b

S[j]:= a

c:= S[i<<5 ⊕ j>>3] + S[<5 ⊕ i>>3]

output (S[a+b] + S[c⊕0xAA]) ⊕ S[j+b]

endwhile

این الگوریتم هنوز به صورت قابل توجه، موشکافی نشدهاست.

پانویس

[ویرایش]منابع

[ویرایش]- اصول امنیت شبکههای کامپیوتری (کاربردها و استانداردها)، ولیام استالینگ

- مشارکتکنندگان ویکیپدیا. «RC4». در دانشنامهٔ ویکیپدیای انگلیسی، بازبینیشده در ۲۹ ژانویه ۲۰۱۲.